文章來源:Tenable原廠官網

如何消除 ACTIVE DIRECTORY 中的攻擊路徑,防止特權提升

描述

在過去的二十年間,勒索軟體集團已成功利用 Active Directory (AD) 及其中的錯誤配置發動攻擊,破壞企業網路。

Active Directory 是一項擁有 22 年歷史的技術,經常會發生變化,例如添加和刪除用戶、重新分配角色和權限等…,現在已經讓CIO們背負了數十年的技術債務。考慮到近 90% 的《財富 1000 強》公司都在使用 AD 作為其身份驗證和授權的主要方法,因此AD 已成為攻擊者的高價值目標,也是成功針對企業發動勒索軟體攻擊的關鍵組成部分。

AD 未修補的漏洞及錯誤配置

複雜的 AD 攻擊依賴於多個攻擊路徑。在許多情況下,攻擊者會試圖利用 Active Directory 中未修補的漏洞和錯誤配置。一般情況下,他們會採用這兩種方法的組合,以便在網路中移動。在勒索軟體的環境中,這就意味著攻擊者會系統性地利用未修補的CVE和遠程訪問Gateway來執行原始感染。接下來攻擊者會利用 AD 中的錯誤配置在網路中橫向移動,獲得一定級別的訪問權限,並試圖提升特權,同時持久潛伏在網路基礎設施中。隱藏權限、嵌套組成員身份和固有安全漏洞等錯誤配置都可能構成攻擊路徑。

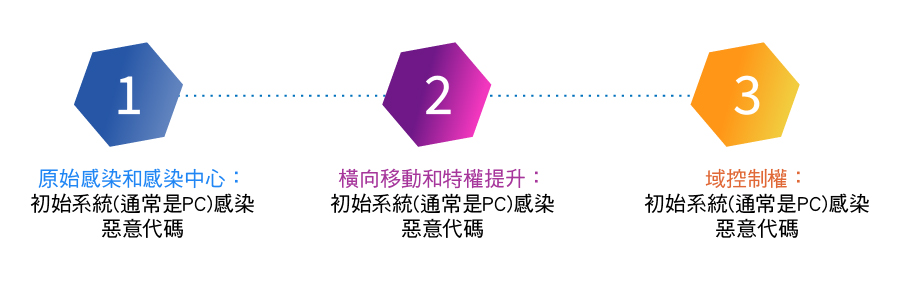

勒索軟體攻擊涉及的 3 個序列步驟:

AD 中的特權提升攻擊

AD 環境中特權利用攻擊的範圍和規模都在持續增加。 2018 年Forrester的一份報告中,80% 的安全事件都涉及濫用特權訪問。擁有普通用戶帳戶訪問權限的攻擊者將在網路中橫向移動,目標是提升到具 有高度特權的帳戶,例如網域管理員帳戶。企業面臨的挑戰在於如何檢測是否向非特權用戶授予了特權訪問權限,如果發生這種情況,就可能表明遭遇到了攻擊。此外,只要將可以濫用的特權和操作串連在一起,就可以在 AD 中創建攻擊路徑。這可能會促使攻擊者入侵單個普通用戶帳戶獲得管理特權,甚至完全控制 IT 環境。例如,AD 中最近的一個特權提升漏洞 CVE-2022-26923 就允許攻擊者在獲得標準用戶帳戶訪問權限的情況下,冒充網域管理員並獲得網域的完全控制權。如果攻擊得手,企業可能會發現自己處於不得不清理並重建整個 AD 環境的不利境地。因此,檢測並消除特權提升漏洞對於防止 AD 被完全控制至關重要。

如何利用 CVE-2022-26923

2022 年 5 月 10 日,Microsoft 修復了 AD 域服務中的一個高嚴重性特權提升漏洞 CVE-2022-26923。該漏洞的通用漏洞評分系統 (CVSS) 得分為 8.8,嚴重性評級為高。該漏洞允許低特權用戶將其特權提升到網域管理員級別。獲得網域管理權限後,攻擊者就可以訪問業務關鍵資產,如 Exchange 服務器、財務數據、電子商務應用程序等。這種訪問權限解釋了勒索軟體集團為什麼要以 AD為目標:這樣他們就可以接管網路中的多個主機,並擁有盡可能廣泛的覆蓋面。

CVE-2022-26923 會對存在漏洞的系統構成較高度風險,允許攻擊者濫用 AD 驗證服務。根據 Microsoft 的說法,“經過身份驗證的用戶可以操縱他們擁有或管理的計算機帳戶上的屬性,並從AD獲得一個證書,允許將特權提升到系統管理員級別。”然後,獲取的證書就可以用於其他攻擊,如 DCSync。獲得該證書後, 攻擊者還可以檢索網域控制器域帳戶,從而冒充網域控制器並複製環境中的所有密碼資訊。

為什麼傳統的安全工具不適合AD

遺憾的是,由於所涉及配置的固有性質,攻擊者嘗試濫用 AD 的行為通常不容易察覺。傳統各自為政的安全工具無法將網路中關鍵資產的潛在風險進行關聯,因此錯誤配置或默認配置會導致企業面臨風險。

端點檢測和應變機制 (EDR)、安全資訊和事件管理 (SIEM) 以及入侵檢測軟體 (IDS) 等工具雖然有用,但在識 別 AD 中可能造成攻擊路徑,導致勒索軟體成功發動攻擊的關鍵漏洞和危險的錯誤配置方面卻無能為力。這些被動的技術,即使協同使用,也還遠遠不夠。

能否了解自己已經受到攻擊有其必要,通過風險暴露管理預測和預防攻擊對於保持彈性和阻止攻擊更至關重要。檢測和消除攻擊路徑有助於企業能夠在攻擊者利用這些路徑之前阻止新的威脅。

TENABLE如何協助您

勒索軟體集團持續探詢所有可能的攻擊途徑,並將擴展其攻擊技術和戰術。雖然勒索軟體集團未必會利用每個漏洞或錯誤配置,但企業仍需要密切關注其 Active Directory 環境中的任何此類缺陷。 AD 需要實時的全面安全,以儘早主動發現威脅和錯誤配置,進行優先級分析並修復。

Tenable Active Directory Security 是一種快速、不須安裝Agent以及全中文界面的 Active Directory 安全解決方案,有助於了解 AD 如何參與整個攻擊路徑。現在,安全團隊可以查明嚴重程度最高的風險,並提供詳細的修復措施來緩解風險。從任何特定的切入點對攻擊路徑進行可視化展示,有助於用戶消除特權提升技術,防止攻擊者用來入侵業務關鍵資產。

利用 Tenable.ad解決方案,用戶可以:

l 檢查網域控制器、服務器、工作站和Active Directory中是否存在新的和無法識別的帳戶。

l 審核具有管理特權的用戶帳戶,並根據最小特權原則配置訪問權限控制。

l 對修復步驟和改進措施進行優先級分析,並提供詳細步驟。

l 實時識別和檢測Active Directory中的異常活動及攻擊。

l 防止特權提升並消除關鍵攻擊路徑。

總結

勒索軟體攻擊者通常會以 Active Directory 為目標,利用未修補的 CVE 和 AD 錯誤配置造成的攻擊路徑,提升其特權並獲得對企業關鍵資產的廣泛訪問權限。

一個全面的實時安全策略可以用來發現威脅和錯誤配置,進行優先級分析並修復,對於主動保護 AD 至關重要。 Tenable Active Directory Security 使用戶能夠對複雜的 AD 環境明察秋毫,並對解決風險和消除攻擊路徑最重要的措施進行優先級分析。

聯絡我們

聯絡我們